CIUDAD DE MÉXICO.- La compañía ESET, dedicada a la ciberseguridad, reveló en una investigación que IRecorder Screen Recorder tenía un fragmento de código malicioso escondido que se ‘activó’ de pronto para iniciar una campaña de espionaje.

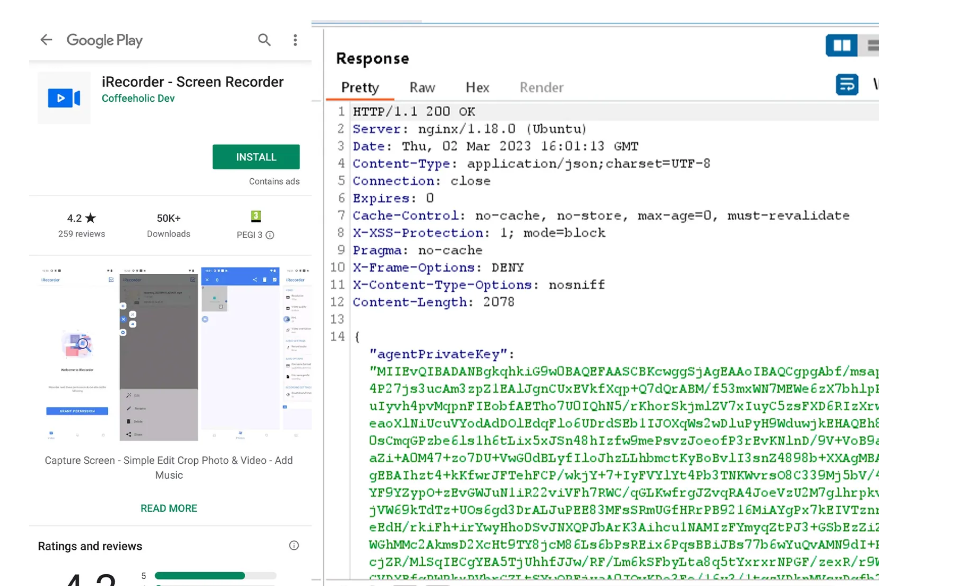

El código oculto de la app para grabar la pantalla tenía la capacidad de activar el micrófono de los usuarios y grabar hasta por un minuto para enviarlo a un servidor privado. Mientras la app se ejecutaba, tomaba una muestra de audio cada 15 minutos. Aunque pasó la prueba de confianza de Google para colocarse en la tienda oficial de aplicaciones, alguien insertó un virus troyano de acceso remoto (RAT) llamado ahMYth. Tenía la facultad de extraer imágenes, videos y archivos para reenviarlos sin que el usuario se diera cuenta.

La app se lanzó en 2021 y no presentó riesgos durante 11 meses hasta que, por medio de una actualización, modificaron su código para transformarla en un malware. En octubre de 2022 la comunidad en internet dedicada a analizar riesgos digitales reportó la presencia del troyano, pero Google no lanzó alertas sobre IRecorder – Screen Recorder. La app continúo activa y recibiendo actualizaciones hasta febrero de 2022.

Para mayo de 2023, Google retiró IRecorder Screen Recorder de su tienda de aplicaciones. De acuerdo con cifras otorgadas por el estudio, al momento de su retiro la app acumulaba más de 50 mil descargas. La identificación del virus troyano por parte de ESET ocurre gracias al programa de socios Google App Defense Alliance.

ESET advierte en su comunicado que el comportamiento malicioso y engañoso de la app podría ser síntoma de algo más que un hacker robando datos. “El comportamiento malicioso específico de la aplicación, que implica la extracción de grabaciones de micrófonos y el robo de archivos con extensiones específicas, indica potencialmente su participación en una campaña de espionaje”, señalaron.

El equipo de investigadores aclara que no hay evidencias suficientes como para atribuir el espionaje a una campaña en particular. Los programadores tampoco cuentan con pruebas para señalar a la empresa desarrolladora como la responsable del cambio en la aplicación.

En abril de este año, ESET advirtió sobre una operación coordinada en toda Latinoamérica para distribuir el virus AgentTesla a través de phishing. Este último virus además podía tomar captura de pantalla de tus conversaciones de WhatsApp.

ESET toma como ejemplo a iRecorder para demostrar cómo las apps dentro de Google Play tienen el potencial de transformarse en auténticos malware sin previo aviso. En respuesta a esta vulnerabilidad en Android, a partir de la versión 11 del sistema operativo, las apps entran en modo de hibernación cuando el usuario las deja de usar por algún tiempo. Cuando una aplicación hiberna, todos sus permisos de ejecución quedan suspendidos hasta que el usuario lo autorice.

Al igual que iRecorder, hay miles de apps dentro de la Google Play que solicitan permisos y comprometen los datos personales de los usuarios. Instalar aplicaciones solo con buena reputación y verificar los permisos que tienen estas de manera constante, son en conjunto, una buena estrategia para prevenir el robo de información personal.